-

Firma

-

e-Commerce

-

e-Commerce

- E-Commerce B2C

- Platformy B2B

- Narzędzia PIM

- Marketplace

-

Narzędzia wspierające e-Commerce

- Integracja z ERP

- Narzędzia PIM

- Marketplace

- System OMS

- Systemy CRM

- Silniki wyszukiwania produktów

- Platformy DAM

- Platforma WMS

- Usługi kurierskie

- Systemy płatności

- Zarządzanie cenami

- Silniki rekomendacji produktów

- Programy lojalnościowe

- Kampanie marketingowe

- Marketing Automation

- Social media

- Narzędzia Live Chat

- Web Push

- Systemy PLM

- Rozwiązania Enterprise

- Technologie

- Cross-border Solutions

- Top Developer e-Commerce

- Kompleksowa obsługa sklepów

- Wiedza eCommerce - publikacje

- Raport: Narzędzia i wtyczki eCommerce 2022

- Dlaczego my

-

e-Commerce

-

Konsulting

-

Konsulting

- Analiza danych i Business Intelligence

- Analiza przedwdrożeniowa

- Analiza rynku i konkurencji

- Aplikacje MVP / POC

- Badania użyteczności i testy A/B

- Makiety UX/UI

- Marketing Automation

- Optymalizacja wydajności

- Redesign

- Rozwiązania chmurowe

- Scoping Session

- Strategia rozwoju technologicznego

- Wsparcie techniczne SLA

-

Konsulting

-

Technologie Internetowe

-

Technologie Internetowe

- Dlaczego my

-

Technologie Internetowe

-

Rozwiązania IT

-

Rozwiązania IT

- Platforma Low-code

- Intranet i komunikacja wewnętrzna

- Wsparcie pracy zdalnej

- System workflow EOD

- Portal pracowniczy

- Obsługa reklamacji

- Obieg Faktur

- Elektroniczne paski płacowe

- System Helpdesk

- Zamówienia i zapotrzebowania

- e-PITy

- Outsourcing IT

- eBOK - obsługa Klienta online

- Urlopy i delegacje

- Systemy i aplikacje dedykowane

- Software House

- Stosowane technologie

- Top Custom Software Developer

- Poradnik - INTRANET: Skuteczna komunikacja wewnętrzna w organizacji rozproszonej

- Dlaczego my

-

Rozwiązania IT

- Realizacje

- Kariera

- Kontakt

Zabezpiecz swój biznes - Bezpieczeństwo danych na platformach B2B

W cyfrowej rzeczywistości, wszelkiego rodzaju dane stają się podstawowym zasobem, który napędza innowacje, strategie biznesowe i konkurencyjność.

Zobacz jak możemy Ci pomóc - Bezpłatna konsultacja

Współczesne przedsiębiorstwa generują, przechowują i analizują niewyobrażalne ilości informacji, które pomagają w podejmowaniu kluczowych decyzji biznesowych, rozumieniu rynku, optymalizacji procesów i dostosowywaniu oferty do potrzeb klientów.

Jednak z tą potęgą danych wiąże się również ogromna odpowiedzialność. Incydenty naruszenia bezpieczeństwa, wycieki danych czy ataki hakerskie nie tylko niosą za sobą znaczne straty finansowe, lecz także mogą zniszczyć zaufanie klientów, partnerów biznesowych, oraz negatywnie wpływają na reputację firmy.

W epoce, w której informacje poruszają się z prędkością światła, jedno zaniedbane zabezpieczenie czy błąd w systemie mogą spowodować katastrofalne skutki dla przedsiębiorstwa. Regulacje dotyczące ochrony danych osobowych, takie jak RODO w Unii Europejskiej, wprowadzają surowe wymogi i kary dla firm, które nie dbają o należyte zabezpieczenie informacji.

W dzisiejszym środowisku rynkowym Klienci coraz częściej wybierają te firmy, które traktują ochronę ich prywatności jako priorytet. Bezpieczeństwo danych nie jest już tylko "miłym dodatkiem" czy "opcją".

Dla współczesnych przedsiębiorstw jest to absolutny must have, kluczowy element budowania zaufania, zrównoważonego wzrostu i długotrwałego sukcesu na rynku. W Ideo Software doskonale zdajemy sobie sprawę, że gdzie dane rządzą, tam ich ochrona staje się fundamentem każdej skutecznej strategii biznesowej.

Filary bezpieczeństwa B2B

Filary bezpieczeństwa w kontekście platform B2B są kluczowym aspektem, wynikającym z ich wielowarstwowej architektury. Aby sprostać współczesnym wyzwaniom z zakresu bezpieczeństwa, systemy te muszą korzystać zarówno z najnowszych, jak i bardziej zaawansowanych mechanizmów ochrony.

| Dane |

Już za kilka lat aż 80% transakcji B2B będzie realizowanych online, |

Każdy system B2B jest unikalny - różni się od innych m.in. ze względu na specyficzne procesy biznesowe danej organizacji, ale także w kontekście polityki sprzedaży. Istnieje jednak kilka punktów stycznych stosowanych przez przedsiębiorstwa w zakresie ochrony danych samej organizacji czy podmiotów z nią współpracujących.

Te punkty dotyczą kluczowych aspektów, takich jak poufność, integralność oraz dostępność danych, a także skuteczne zarządzanie uprawnieniami dostępu i monitorowanie działań w systemie. Najbardziej podstawowymi zabezpieczeniami jest szyfrowanie danych (certyfikaty SSL) czy respektowanie polityki RODO. Oprócz tego, należy także pomyśleć o innych sposobach zadbania o bezpieczeństwo.

Odkryj, jak łączyć wygodę z bezpieczeństwem w naszym najnowszym artykule: Zakupy online: Jak łączyć wygodę z bezpieczeństwem? Dowiedz się więcej na temat ochrony danych.

Zarządzanie uprawnieniami i poziomami dostępu

Ważne jest zaprojektowanie oddzielnych systemów ról i uprawnień dla osób zarządzających całą platformą B2B i użytkowników końcowych - zarówno operatorów wewnętrznych jak i zewnętrznych kontrahentów. Organizacje powinny stosować zasady najmniejszych przywilejów, kontrolować dostęp do kluczowych zasobów i regularnie przeglądać i aktualizować przyznane uprawnienia. Podejście takie uwzględnia 3 scenariusze funkcjonowania platformy:

- Obsługa jednego podmiotu gospodarczego, jeśli działamy na rynku samodzielnie.

- Obsługa wielu spółek firmy macierzystej działających w jednym systemie z możliwością współdzielenia bazy danych.

- Obsługa kilku podmiotów gospodarczych naszej firmy (lub kontrahentów zewnętrznych) bez udostępniania baz danych.

W przypadku udostępniania partnerom biznesowym platformy B2B, administrator systemu kont będzie zarządzał obsługą systemu. Jednak możemy udostępnić kontrahentom możliwość zbudowania odrębnego systemu ról oraz uprawnień dla ich użytkowników (np. zarządzanie uprawnieniami dla profilu administratora, kierownika, handlowca czy klienta). Będzie on podobny do tego, z jakiego korzystamy wewnętrznie. Wymagane będzie również współdzielenie katalogu produktów dla każdego podmiotu oraz wykonywanie czynności sprzedażowych jednocześnie.

Rejestracja, a dostęp do platformy B2B

Kolejnym aspektem bezpieczeństwa jest mechanizm procesu zakładania konta dla podmiotu gospodarczego. Zazwyczaj realizowany jest poprzez dwuetapowy mechanizm, mający na celu skonstruowanie elastycznego, a zarazem bezpiecznego rozwiązania:

- Automatyczna rejestracja konta nowego kontrahenta (bez dostępu do wszystkich funkcji platformy B2B, np. brak wglądu do cenników, rabatów czy korzystania z dodatkowych funkcji),

- Po pozytywnej weryfikacji konta przez administratorów platformy lub opiekuna handlowego, następuje pełna aktywacja konta dla użytkowników. Ten krok gwarantuje, że jedynie legalne i autoryzowane podmioty zyskują dostęp do pełnej funkcjonalności platformy, eliminując ryzyko nieuprawnionego dostępu lub działalności.

Dwuetapowy proces rejestracji i aktywacji konta zapewnia równowagę między automatyzacją a kontrolą ręczną, umożliwiając efektywne wprowadzenie nowych podmiotów do systemu, jednocześnie zachowując wysoki poziom bezpieczeństwa dla informacji i funkcji dostępnych na platformie B2B.

Uwierzytelnianie użytkowników

W ramach procesu uwierzytelniania na platformie B2B, użytkownik jest weryfikowany przy użyciu silnego hasła podczas logowania. Aby podnieść poziom bezpieczeństwa, system nakłada cykliczne wymuszanie zmiany hasła, zgodnie z parametrami ustawionymi przez administratora, który decyduje o częstotliwości takich zmian.

W sytuacji, gdy użytkownik podaje błędne hasło wielokrotnie (limit ustalony przez administratora), dostęp do systemu zostaje zablokowany. Jedynie administrator ma uprawnienia do odblokowania konta i ponownego zatwierdzenia dostępu.

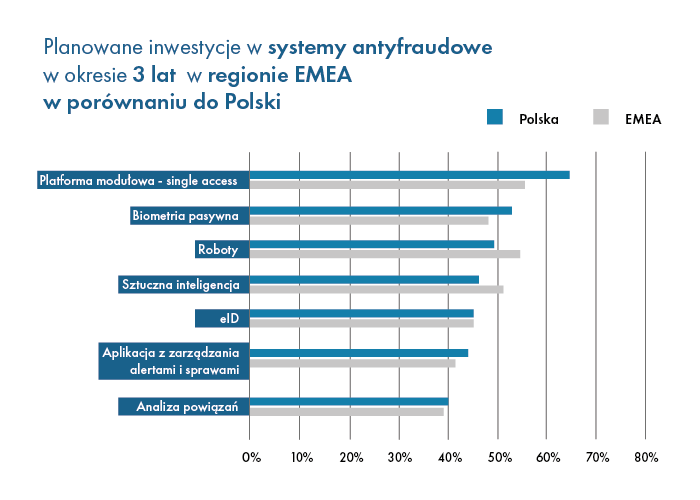

Ten mechanizm pozwala skutecznie reagować na próby nieautoryzowanego dostępu, zabezpieczając platformę przed potencjalnymi zagrożeniami. Coraz więcej firm zdaje sobie sprawę z konieczności wykorzystania nowoczesnych technologii, dlatego blisko 60% respondentów planuje zwiększenie budżetów na współpracę z dostawcami technologii i usług w obszarze kompleksowych rozwiązań autentykacyjnych i prewencyjnych.

Źródło: https://media.bik.pl/informacje-prasowe/474846/nowe-technologie-sposobem-na-bezpieczenstwo-firm-i-ich-klientow

Ciekawym trendem jest fakt, że ponad połowa firm z regionu EMEA zamierza inwestować w rozwiązania oparte na sztucznej inteligencji w ciągu najbliższych trzech lat. To dowodzi rosnącej świadomości potrzeby wykorzystania nowatorskich rozwiązań, aby sprostać zmieniającym się wyzwaniom biznesowym.

Narzędzia do weryfikacji kontrahentów B2B

Zgodnie z wytycznymi Ministerstwa Finansów, przedsiębiorcy powinni weryfikować swoich potencjalnych kontrahentów przed rozpoczęciem współpracy.

Pozwala to ustrzec się przed niepotrzebnym ryzykiem, ale i nieświadomym łamaniem prawa. Dostępnych jest wiele mechanizmów, które umożliwiają poddanie kontrahentów rzetelnej weryfikacji przed rozpoczęciem współpracy.

Co więcej, sprawdzać partnera biznesowego możemy poddając go wielopoziomowej weryfikacji. Kryteriami mogą być: obecny status firmy na rynku, prowadzanie działalności wewnątrz UE lub poza nią, czy chociażby sytuacja finansowa firmy.

Najczęściej przedsiębiorcy korzystają z e-usług takich jak:

Najczęściej przedsiębiorcy korzystają z e-usług takich jak:

- Rejestr Gospodarki Narodowej - REGON

- Wykaz podatników VAT – Biała lista

- Wykaz podatników VAT UE

- Wyszukiwarka kodów PKD

Wybór odpowiednich narzędzi do weryfikacji kontrahentów jest zależny od indywidualnych potrzeb przedsiębiorstwa i zakresu współpracy. Kombinacja kilku różnych źródeł danych zapewni kompleksową analizę potencjalnych partnerów biznesowych, minimalizując ryzyko nieprzewidzianych problemów i zapewniając zgodność z wytycznymi prawnymi.

Integracja z rejestrami PKD i podmiotami gospodarczymi UE

W ramach zapewnienia bezpieczeństwa i wiarygodności danych w systemach B2B, istnieje możliwość ich integracji z rejestrami PKD (Polska Klasyfikacja Działalności) oraz z bazami danych podmiotów gospodarczych działających w Unii Europejskiej.

Dzięki temu, po wprowadzeniu numeru identyfikacji podatkowej (NIP) kontrahenta, system automatycznie weryfikuje jego status i zgodność z rejestrami. To nie tylko zwiększa efektywność procesów biznesowych, ale również stanowi istotny element zabezpieczenia przed ryzykiem współpracy z niezweryfikowanymi podmiotami.

Zabezpieczenie integracji z innymi systemami

Platformy B2B często są zintegrowane z innymi systemami takimi jak ERP (Enterprise Resource Planning), PIM (Product Information Management) oraz CRM (Customer Relationship Management). Połączenie tych systemów wymaga szczególnej uwagi w kontekście bezpieczeństwa danych.

Zastosowanie zaawansowanych metod szyfrowania jest niezbędne, by chronić system przed nieautoryzowanym dostępem do wrażliwych informacji. Szyfrowanie danych w trakcie ich przesyłania między systemami zapewnia, że nawet w przypadku potencjalnego przechwycenia, dane pozostają bezpieczne i nieczytelne dla osób trzecich.

Integruj i rozwijaj swój e-biznes. Dowiedz się więcej i poznaj narzędzia wspierające e-Commerce.

Monitorowanie działalności użytkowników

Kolejnym ważnym aspektem bezpieczeństwa w systemach B2B jest monitorowanie działalności użytkowników.

Kolejnym ważnym aspektem bezpieczeństwa w systemach B2B jest monitorowanie działalności użytkowników.

Platformy te są w stanie śledzić i rejestrować wszelkie próby dostępu, zmiany w danych oraz operacje przeprowadzane na platformie.

Takie monitorowanie pozwala na szybkie wykrywanie potencjalnych nieprawidłowości lub prób nieautoryzowanego dostępu.

Dzięki temu możliwa jest natychmiastowa reakcja, co znacząco zwiększa poziom bezpieczeństwa. Systemy mogą również informować administratorów o wszelkich podejrzanych działaniach, co pozwala na jeszcze lepszą kontrolę i zarządzanie bezpieczeństwem danych.

Bezpieczne dane - Co możemy dla Ciebie zrobić?

W Ideo Software, doskonale rozumiemy wyzwania związane z zachowaniem bezpieczeństwa danych w branży B2B. Łączymy wiedzę technologiczną z doświadczeniem branżowym, aby zapewnić naszym klientom najwyższy poziom bezpieczeństwa ich cennych danych. Co wyróżnia nas na tle innych?

- Ekspertyza technologiczna: Nasz zespół składa się z doświadczonych specjalistów w dziedzinie bezpieczeństwa cyfrowego. Regularnie uczestniczymy w szkoleniach i warsztatach, aby być na bieżąco z najnowszymi trendami i zagrożeniami.

- Indywidualne podejście: Rozumiemy, że każdy biznes jest inny. Dlatego dostosowujemy nasze rozwiązania do indywidualnych potrzeb i wymagań klienta, tworząc systemy zabezpieczeń dopasowane do konkretnego modelu biznesowego.

- Najnowsze technologie: Wykorzystujemy najnowocześniejsze technologie i narzędzia, aby zapewnić, że dane naszych klientów są chronione przed wszelkimi zagrożeniami - zarówno zewnętrznymi, jak i wewnętrznymi

- Proaktywne działanie: Zamiast reagować na problemy, działamy proaktywnie. Monitorujemy systemy 24/7, aby wykrywać i eliminować potencjalne zagrożenia zanim staną się one rzeczywistym problemem.

- Wsparcie i doradztwo: Jesteśmy tu, aby służyć pomocą i wsparciem na każdym etapie współpracy. Od konsultacji, przez implementację, aż po bieżące wsparcie – jesteśmy Twoim partnerem w zakresie bezpieczeństwa danych.

W świecie, gdzie bezpieczeństwo danych jest priorytetem, potrzebujesz partnera, na którym możesz polegać. Jako doświadczony software house, jesteśmy tu, aby dostarczyć Ci gwarancji, że Twoje dane są w dobrych rękach.